Siguiendo con la serie de artículos sobre redes y TCP/IP hoy realizaremos una breve introducción al «Sistema de Nombres de Dominio» (DNS, por «Domain Name System«).

El DNS se utiliza principalmente para la resolución de nombres, esto es, decidir qué dirección IP pertenece a determinado nombre completo de host.

También puede descargar este tutorial en otros formatos (HTML sin decoraciones y PDF).

Usos del DNS

El DNS se utiliza para distintos propósitos. Los más comunes son:

- Resolución de nombres: Dado el nombre completo de un host (por ejemplo blog.smaldone.com.ar), obtener su dirección IP (en este caso, 208.97.175.41).

- Resolución inversa de direcciones: Es el mecanismo inverso al anterior. Consiste en, dada una dirección IP, obtener el nombre asociado a la misma.

- Resolución de servidores de correo: Dado un nombre de dominio (por ejemplo gmail.com) obtener el servidor a través del cual debe realizarse la entrega del correo electrónico (en este caso, gmail-smtp-in.l.google.com).

Por tratarse de un sistema muy flexible, es utilizado también para muchas otras funciones, tales como la obtención de claves públicas de cifrado asimétrico y la validación de envío de e-mails (a través de mecanismos como SPF).

Terminología básica

Antes de proseguir, es necesario introducir algunos términos básicos para evitar confusiones y ambigüedades. Otros términos más complejos serán tratados más adelante.

- Host Name: El nombre de un host es una sola «palabra» (formada por letras, números y guiones). Ejemplos de nombres de host son «www«, «blog» y «obelix«.

- Fully Qualified Domain Name (FQDN): Es el «nombre completo» de un host. Está formado por el hostname, seguido de un punto y su correspondiente nombre de dominio. Por ejemplo, «blog.smaldone.com.ar«

- Domain Name: El nombre de dominio es una sucesión de nombres concatenados por puntos. Algunos ejemplos son «smaldone.com.ar«, «com.ar» y «ar«.

- Top Level Domains (TLD): Los dominios de nivel superior son aquellos que no pertenecen a otro dominio. Ejemplos de este tipo son «com«, «org«, «ar» y «es«.

Arquitectura del DNS

El sistema DNS funciona principalmente en base al protocolo UDP. Los requerimientos se realizan a través del puerto 53.

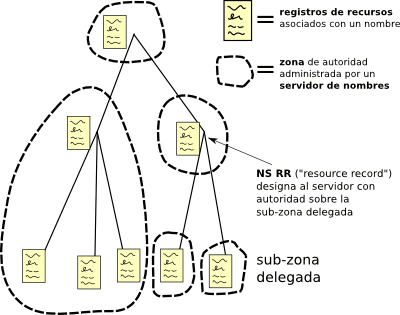

El sistema está estructurado en forma de «árbol«. Cada nodo del árbol está compuesto por un grupo de servidores que se encargan de resolver un conjunto de dominios (zona de autoridad). Un servidor puede delegar en otro (u otros) la autoridad sobre alguna de sus sub-zonas (esto es, algún subdominio de la zona sobre la que él tiene autoridad). Un subdominio puede verse como una especialización de un dominio de nivel anterior. Por ejemplo, «smaldone.com.ar» es un subdominio de «com.ar«, que a su vez lo es del TLD «ar«.

El siguiente diagrama ilustra esto a través de un ejemplo:

Los «root servers» (o «servidores raíz«) tienen autoridad sobre el dominio raíz («.»), devolviendo los servidores con autoridad para cada uno de los TLD. Son fijos, ya que rara vez cambian, siendo actualmente 13.

Tomemos como ejemplo el dominio «com.ar«. Este dominio pertenece al TLD «ar«.

Los servidores con autoridad sobre el dominio «ar» son:

ns-ar.ripe.net

merapi.switch.ch

uucp-gw-1.pa.dec.com

uucp-gw-2.pa.dec.com

ns.uu.net

ns1.retina.ar

athea.ar

ctina.ar

En tanto que los servidores con autoridad sobre «com.ar» son:

merapi.switch.ch

relay1.mecon.gov.ar

ns.uu.net

ns1.retina.ar

athea.ar

ctina.ar

Podemos ver que ns.uu.net, ns1.retina.ar, athea.ar y ctina.ar tienen autoridad tanto sobre «com.ar» como sobre «ar«.

El proceso de resolución de nombres

Cuando una aplicación (cliente) necesita resolver un FQHN envía un requerimiento al servidor de nombres configurado en el sistema (normalmente, el provisto por el ISP). A partir de entonces se desencadena el proceso de resolución del nombre:

- El servidor de nombres inicial consulta a uno de los servidores raíz (cuya dirección IP debe conocer previamente).

- Este devuelve el nombre del servidor a quien se le ha delegado la sub-zona.

- El servidor inicial interroga al nuevo servidor.

- El proceso se repite nuevamente a partir del punto 2 si es que se trata de una sub-zona delegada.

- Al obtener el nombre del servidor con autoridad sobre la zona en cuestión, el servidor inicial lo interroga.

- El servidor resuelve el nombre correspondiente, si este existe.

- El servidor inicial informa al cliente el nombre resuelto.

Ilustremos esto con un ejemplo concreto. Supongamos que el navegador necesita resolver el nombre «blog.smaldone.com.ar«.

- El sistema tiene configurado el servidor de nombres 200.49.156.3 (perteneciente al proveedor argentino Fibertel). Por lo tanto envía a éste el requerimiento de resolver «blog.smaldone.com.ar«.

- El servidor de 200.49.156.3 envía la consulta root server 198.41.0.4.

- 198.41.0.4 le informa que el servidor con autoridad sobre «ar» es athea.ar, cuya dirección IP es 200.16.98.2. (En realidad, informa la lista de todos los servidores con tal autoridad, pero para simplificar el ejemplo tomaremos solamente uno.)

- 200.49.156.3 envía nuevamente el requerimiento a athea.ar (el cual, recordemos, también tiene autoridad sobre «com.ar«).

- athea.ar responde que la autoridad sobre smaldone.com.ar la tiene ns1.mydomain.com cuya dirección IP es 64.94.117.213.

- 200.49.156.3 envía ahora la consulta a ns1.mydomain.com.

- ns1.mydomain.com informa que la dirección IP de «blog.smaldone.com.ar» es 208.97.175.41.

- Finalmente, 200.49.156.3 devuelve este resultado a la aplicación que originó la consulta.

Mecanismos de caché

Cada vez que un servidor de nombres envía una respuesta, lo hace adjuntando el tiempo de validez de la misma (TTL o «tiempo de vida«). Esto posibilita que el receptor, antes la necesidad de volver a resolver la misma consulta, pueda utilizar la información previamente obtenida en vez de realizar un nuevo requerimiento.

Esta es la razón por la cual los cambios realizados en el DNS no se propagan instantáneamente a través del sistema. Dependiendo de la naturaleza de los mismos (y de la configuración de cada servidor), la propagación puede tardar desde algunos minutos hasta varios días.

Correo electrónico y resolución de nombres

Normalmente los usuarios de correo electrónico redactan su mensajes usando un cliente de correo y enviándolo a través de un servidor SMTP provisto por su ISP o a través de un sistema de correo vía web (webmail). En cualquier caso, una vez que el mensaje es recibido por el servidor, debe ser entregado al destinatario. Aquí interviene el sistema DNS:

- El servidor del emisor solicita al DNS (de acuerdo al mecanismo analizado anteriormente), la entrada MX del dominio del receptor del mensaje. MX significa «mail exchanger«, esto es, el nombre del servidor (o los servidores) encargado de recibir los mensajes destinados a determinado dominio.

- El DNS devuelve el FQHN y la dirección IP del mail exchanger.

- El servidor del emisor se conecta al puerto 25, mediante TCP, del servidor del destinatario y entrega el mensaje según el protocolo SMTP.

- El proceso podrá continuar si el servidor receptor del mensaje no es el último de la cadena. Existen servidores que actúan como «puertas de enlace» o «gateways» de correo electrónico, y que se encargan de recibir los mensajes de determinados dominios para luego enviarlos a otros servidores.

Tipos de registro en un servidor de nombres

Un servidor de nombres puede almacenar distinta información. Para ello, en cada zona de autoridad dispondrá de entradas de distinto tipo. Entre los más importantes se encuentran:

- A (Address): Este registro se utiliza para traducir nombres de hosts del dominio en cuestión a direcciones IP.

- CNAME (Canonical Name): El nombre canónico es un alias para un host determinado. (No define una dirección IP, sino un nuevo nombre.)

- NS (Name Server): Especifica el servidor (o servidores) de nombres para un dominio.

- MX (Mail Exchange): Define el servidor encargado de recibir el correo electrónico para el dominio.

- PTR (Pointer): Especifica un «registro inverso«, a la inversa del registro A, permitiendo la traducción de direcciones IP a nombres.

- TXT (Text): Permite asociar información adicional a un dominio. Esto se utiliza para otros fines, como el almacenamiento de claves de cifrado, «DomainKeys» o «Sender Policy Framework«.

Bind, «el» servidor de nombres

Prácticamente el único software utilizado en los servidores de nombres de Internet es bind («Berkeley Internet Name Domain«), creado originalmente en la Universidad de California, y actualmente propiedad del Internet Systems Consortium.

Este programa, distribuido bajo una licencia libre, es utilizado en prácticamente todos los sistemas Unix del mundo. Esto ha sido considerado un problema de seguridad, al punto que se ha propuesto la migración de algunos root servers a otro sistema, ya que la aparición de algún problema de seguridad en bind podría implicar la caída de todo el DNS de Internet.

Uso del DNS en una red local

Ya en redes de tamaño medio (quizás más de 5 equipos) es conveniente la utilización de DNS. Esto nada tiene que ver con el DNS de Internet (aunque el servidor local puede estar vinculado a este sistema).

Básicamente, es conveniente montar un servidor local de DNS por los siguientes motivos:

- Agilizar el acceso a Internet: Al tener un servidor de nombres en nuestra propia red local (que acceda al DNS de nuestro proveedor o directamente a los root servers) se agiliza el mecanismo de resolución de nombres, manteniendo en caché los nombres recientemente usados en la red y disminuyendo el tráfico hacia/desde Internet.

- Simplificar la administración de la red local: Al contar con un DNS propio (ya sea uno o varios servidores de nombres) es posible definir zonas locales (no válidas ni accesibles desde Internet) para asignar nombres a cada uno de los hosts de la LAN. De esta forma es posible, por ejemplo, referirnos a la impresora de red como «hplaser.mired.local» en vez de «192.168.0.2» y a nuestro servidor de correo interno como «smtp.mired.local» en vez de «192.168.0.3«. (Pensemos, por ejemplo, que ocurriría con las configuraciones de las aplicaciones si un día decidimos cambiar el esquema de direcciones IP de nuestra red.)

Problemas del DNS

El principal problema que presenta el DNS es que, al estar basado en UDP (protocolo de transporte que no garantiza la recepción de la información enviada), tanto las consultas como las respuestas pueden «perderse» (por ejemplo, a causa de congestionamiento en algún enlace de la red). Es común apreciar cómo, en el caso de servidores y redes no muy bien configuradas, la resolución de nombres se resiente sensiblemente ante cualquier anomalía (saturación de tráfico o del servidor de nombres local).

Otro inconveniente, que ya hemos hecho notar, es la lentitud de la propagación de las modificaciones en el sistema, producto de la propia arquitectura del mismo.

Pero quizás el mayor problema no sea inherente al sistema mismo, sino a la pésima configuración de los servidores de muchos ISP. Fibertel, el proveedor que utilizo, es un notable ejemplo de esta falencia. Una buena solución a esta situación es ejecutar un servidor de nombres en alguna PC de la red local, de forma tal que se comunique directamente con los root servers (evitando de esta forma pasar a través de los servidores de nombres de nuestro proveedor).

Herramientas para aprender más

En sistemas Unix el comando dig (ver «man dig«) permite realizar requerimientos «a mano» para poder investigar un poco más sobre el funcionamiento del DNS y, cómo no, también para detectar y solucionar problemas en la red.

Los usuarios de sistemas Windows disponen del comando nslookup (aunque no tan potente como dig), para el mismo propósito.

Lectura adicional

- La página de Wikipedia sobre DNS contiene bastante información y buenos enlaces sobre este tema.

- El «DNS Cómo» explica la configuración de bind en GNU/Linux.

- El RFC 1591 explica detalladamente la estructura del DNS.

- Los RFC 1034 y 1035 (ambos en inglés), describen completamente el DNS.

Muy bueno el artículo.

¿por que no tuve en la universidad un profesor que me explicara las cosas asi de sencillo?

Saludos, Diego.

Jajajaja, Diego. Primero, gracias por el cumplido.

Y la verdad, no es que yo sea un genio de la pedagogía (ni tampoco que estos temas sean tan complejos ni difíciles de explicar), pero es cierto; hay cada bestia dando vueltas «enseñando» por ahí y cobrando un sueldo sin tener la más remota sospecha de estas cuestiones. (Yo mismo conozco un caso en la universidad de mi ciudad…)

En fin, me alegro de que te haya resultado útil.

Buenisimo Javi, lo entendi completito!!!!

Ahora, todo muy lindo que tal si la próxima entrega (o continuación de este post) porque no nos indicas como configuro mi red local para que se conecte a los root servers ya que bien sabes que es un clásico problema de los isp argentos.

Supongo que les vendrá bien a los no iniciados. A los admins nos puede parecer un articulo mas bien flojito, pero la idea es buena.

Efectivamente, anom2, es un artículo destinado a los «no iniciados» en el tema. No fue mi intención elaborar un documento que abarque el asunto en su totalidad (para eso lo he documentado con numerosos enlaces de referencia).

Lo que realmente me gustaría, es que me indiques en qué puntos te ha parecido «flojito», para poder mejorarlo.

Desde ya, muchas gracias.

exelente tutorial , me ha gustado :D , sigue con el blog vas muy bien

Para que todo esto tenga mejor provecho, mi recomendación es que lo adaptes y transfieras al artículo de la Wikipedia

Los únicos errores que he detectado, y pequeñitos son:

«seguridad den bind podría»

elimina la «d» y quedará perfeSto!

es utilizado en practicamente todos los sistemas

«prácticamente»

«es conveniente la utlización de DNS»

utilización

«Existen servidores que actuan como»

actúan

Eso, saludos!! y sigue con tu estupendo blog.

Enhorabuena por el artículo. Deberías adjuntarlo a Wikipedia.

Enhorabuena por el artículo, me ha gustado mucho. Sigue con tu tutorial TCP/IP, incluso a los que somos «algo iniciados» siempre está bien leer cosas tan bien explicadas (sirven mucho también de cara a explicarlas en clase de forma que los alumnos lo entiendan :-) ).

Lo dicho, muchas gracias por tomarte la molestia de explicarlo tan bien ;-)

Por cierto, algunos comentarios que pudieran mejorar un poco el tutorial:

* A veces se habla de FQDN en lugar de FQHN (domain en lugar de host), estaría bien comentarlo.

* En DNS con servidores de correo, no estaría de más comentar que el estándar SMTP no exige un registro MX, sino uno de tipo A. Primero se consulta el MX y si no existe, se consulta el A.

* DNS está basado en UDP… y en TCP. Si la respuesta sobrepasa los 512 bytes de tamaño, se hace por TCP.

* También es un detalle sin mucha importancia, pero podrías comentar que a la hora de formar un FQDN el tamaño total no debe exceder los 253 caracteres y que entre los puntos de un nombre, solo puede haber 63 caracters, por eso no nos podemos eternizar con sub-sub-subdominios ad infinitum ;-)

No son correcciones ni mucho menos, solamente complementos por si los ves de utilidad ;-)

También un comando en sistemas unis es host, con el que se puede consultar toda la información dns de un dominio.

Además de los tipos que indicas, usando dig he visto alguna vez registros del tipo AAAA, que se correspondían con direcciones IPv6.

excelente!, se agradece:)

falto algo si, Cuando el mecanismo cache decide que es tiempo de actualizar los DNS y no usar los de cache?.

Muy buen tutorial, muy buen blog. Felicitaciones de un iniciado que no tenía idea de como funciona un DNS. Muchas gracias.

Primero.Muy buen blog y sencillo de entender.

Segundo.Tienes por ahi informacion de comom instalar y configurar correctamente un pequeño servidor DNS en Windows. Tengo una pequeña red que creo se beneficiaria.

Gracias.

Me parece muy bueno tu artículo, podría poner un enlace y/o copia al mismo desde mi sitio web?

Gracias!

Exelente y da la casualidad que ayer andaba buscando como instalar un cache DNS. Aqui la liga

http://ubuntu.wordpress.com/2006/08/02/local-dns-cache-for-faster-browsing/

Esto junto con squid nos da Casi todo el control sobre una red.

Saludos.

Buen articulo, ya me voy leyendo varios articulos que posteas en tu blog, y la verdad me son muy buenos.

felicitaciones!

Carlos, si quieres montarte un DNS lo mejor que puedes utilizar es un linux, la configuración es bastante sencilla y como ha mostrado euler, hay documentacion existente y muy bien hecha. De todas formas, creo que hay una version para windows de BIND, aunque mi recomendacion es que montes un pequeño PC con linux/unix y asi te adentres en el mundo del open source.

Javier, por otro lado, el articulo me ha parecido correcto, felicidades de un SysAdmin :)

Hola, está bastante bien explicado y muy conciso. Perfecto, aunque hay una errata : BIND són las iniciales de Berkeley Internet Name Daemon, o sea, la «D» final viene de Daemon.

Javier, el termino correcto para obtener el nombre dado el IP es «Resolución reversa» que se logra haciendo una standar query preguntando por el registro PTR delegado de in-addr.arpa.

Inverse query (como standar query) es otro tipo de consulta (opcional, ya obsoleto, en la RFC) que se puede realizar al DNS pero que casi no se implementó. Lo que se hizo fue resolver el problema haciendo standars querys. El mecanismo para resolver estas consultas se denominó «Reverse Mapping»

Muy bueno.

El servicio de DNS de auna, por lo menos en Almería, es muy malo. El tiempo de respuesta es muy alto y falla muy a menudo. Al final he tenido que utilizar el servicio de: http://www.opendns.com/ Va muy bien, os lo recomiendo.

Muy buena entrada. Enhorabuena. Ahora mismo está séptima en la portada de delicious. :)

Estaba buscando información referente a las DNS, y la verdad es que con este blog me ha quedado todo claro. Gracias por la ayuda.

Muy bueno el articulo.

Tengo una consulta, tengo un dominio que he comprado, tambien un servidor DNS configurado (Linux) he utilizado las herramientas dig, host, nslookup en mi red interna y todo marcha OK!, ahora luego de 48 horas mi dominio no puede ser resuelte desde afuera de mi red, osea desde cualquiera que este en internet, existe alguna manera, pagina que indique si los DNS o dominios están siendo propagados. Gracias

Artículo muy completo y muy bien redactado, muy claro.

Solamente que yo apenas comienzo a entender un poco sobre DNS, mi pregunta es como puedo administrar mi DNS en la Red, o mas bien como puedo definir mi DNS en las propiedades de Red por ejemplo: tenemos un DNS 168.243.165.225 que esta direccion es de nuestro proveedor de internet sin este DNS no podemos tener Internet entonces como puedo hacer para definir mi direccion DNS si quiero cambiarla pero noquiero afectar lo del internet

Felicidades por el artículo, especialmente por la manera de ilustrar las zonas de autoridad.

Es excelente este articulo!!!!

Quisiera hacerte una pregunta: Tengo las ip de un mail Hotmail, y quisiera saber la direccion de donde han salido. No quisiera llegar a una instancia judicial. Pero me gustaria saber si es posible sacar algun dato a partir de un mail enviado desde hotmail. Te ruego me escribas a mi mail. Gracias por tus ariculos!!!!!

Muy buen artículo, resolvió mis dudas y gracias … !!!

Muy…pero muy bueno!

Hola, antes solo habilitaba el DMZ para juegos en internet eso para crear partidas, osea para ser anfitrion, luego se malogro no se porque y me cambiaron otro router q no tiene esa funcion, estoy con el Zyxel 660 la verdad es q estoy en nada no se como configurar mi juego, o hay otras opciones q tengo q cambiar dentro de este router q me permita ser anfitrion, thx, desde Peru, se agradece con anticipacion a todos.

Excelente el post… continúa escribiendo de esa manera.

hola amigo queria saber si tal vez aqui podrian ayudarme con mi enorme problema :S

resulta que tengo mi pagina hosteada en un server de un amigo de eeuu y me da esta direcicon http://72.36.238.178/~darnet/

registre los dns en nic.ar cone stos datos que me dio mi amigo:

Servidores de Nombre Primario:

Dirección IP 72.36.238.178 Nombre dns2.xnhosting.net

Servidor de Nombre Secundario:

Dirección IP 72.36.238.179 Nombre dns3.xnhosting.net

nic.ar me dio el alta de la web (www.darnetwork.com.ar) pero no conecta.. no esta funcionando la web en http://www.darnetwork.com.ar

me estoy muriendo realmente peus significa algo tremendo para mi emprendimiento :S

por favor si pudieran ayudarme a detectar el problema.

los datos son correctos y nic.ar me dice queesta todo totalmente registrado tal cual el mail que le envie(datos correctos al 100&)

ese dns tiene webs registradas y funcionando bajo .com .net peude que el problema radique en incompatibilidad de dns y .com.ar?

si esto es asi.. que solucion eficiente tengo?

para que yo pueda mantener ese hosting (http://72.36.238.178/~darnet/)

Que tal Señor…

Muy buen articulo!!!, tengo una pregunta y tal vez tu me puedas ayudar u orientar en alguna dirección…. tengo una PC, con 2 tarjetas de red, una esta conectada a una red con direcciones fijas ( no hay dhcp ) y la otra a una red que tiene DHCP (con DNS ) , en momentos no tengo problemas para trabajar con las dos, pero en determinado tiempo, las aplicaciones (internet explorer y outlook) dejan de poderse conectar hacia hacia internet a travez de la tarjeta de rd conectada a la red con DHCP, solo dejan de funcionar y tengo que deshablitar la red fija (no DHCP) para que vuelvan a funcionar… tienes idea de que pueda ser?

gracias de ante mano

para jorge de peru

prueba en http://www.dns2go.com/

para convertir tu pc en un servidor

y usar tu propio domain

HOLA JAVI

LO UNICO QUE NO ENTENDI ES COMO HACER UNA RESOLUCION INVERSA DE DIRECCIONES

O SEA YO TENGO MI DIRECCION IP Y QUIERO TENER MI DNS

COMO LO PUEDO REALIZAR

DESDE YA MUCHAS GRACIAS

No entiendo lo siguiente:

Tomemos como ejemplo el dominio “com.ar“. Este dominio pertenece al TLD “ar“.

Los servidores con autoridad sobre el dominio “ar” son:

ns-ar.ripe.net

merapi.switch.ch

uucp-gw-1.pa.dec.com

uucp-gw-2.pa.dec.com

ns.uu.net

ns1.retina.ar

athea.ar

ctina.ar

Felicidades y te doy las gracies por tu escrito. Tenia bastantes dudas respecto la función del DNS y me ha quedado muy claro. Me ha servido para realizar varias practicas y entender lo que «algunos» profesors no tienen demasiado claro.

Muchas gracias, un saludo.

Muy buen tutorial, sí señor.

Primero que nada felicidades por tu blog. Quisiera me pudieran ayudar con lo siguiente:

Tengo una conexión adsl con ip fija, actualmente tengo mi sitio en un servidor web local y me redirecciona nic mexico por medio de un servicio que ellos ofrecen.

Me gustaría saber si puedo montar un servidor DNS con la ip fija pública que me proporciona mi isp y dar de alta mi servidor web localmente pero con una dirección privada??

¿pordrían acceder los visitantes desde afuera a mi servidor web? o ¿necesito una ip publica para cada servidor que desee instalar?

Que tal , la verdad muy buen Blog. Planteo un problema y pido si alguna respuesta a ver si estoy en lo cierto. Tengo un servidor de internet en una ciudad chica, tengo un ciber y por ende varias maquinas. Marco con un Router Linksys (que tiene sus varios problemas de fabrica) y en las pc con windows xp tengo configurada una ip fija. resulta que un buen dia no me entraba a algunas paginas, llamo a mi servidor y me dicen que ellos no tienen problemas y aqui la pregunta, si mi servidor cambia los DNS y en mi configuracion de ip fija tengo DNS distintos, puede ser que por eso no me entre a algunas paginas como resultado? ya que al mirar el enrutamiento en mi Router-linksys encontre nuevos DNS en la conexion con mi servidor, cambie en cada pc los servidores DNS (preferido y alternativo) y boala, entra a todas las paginas.Claro que mi proveedor de internet se niega a reconocer eso. Realmente fue mi proveedor o fue mi router? saludos, agradezco una corta respuesta para golpear en la frente a los «ingenieros» de mi proveedor, que de ser asi tednrian que haber el cambio avisado.gracias

Te pregunto algo que estaría bueno agregar.

Qué pasa por ejemplo una vez que la aplicación (supongamos web) recibe una dirección ip, vamos a suponer de www1.clarin.com.

Por lo que sé la aplicación en el cliente (el webrowser) una vez que obtiene la ip arma un socket y lo envía.

Bueno, estaría bueno que expliques un poco eso con algún detalle como ejemplo.

Tu tutorial está muy copado y es de ayuda para refrescar los conceptos cuando uno se va del tema, e incluso para newbies.

Si alguien conoce el proceso que le sigue (el que sugerí que se coloque) con más detalle háganlo saber!. Si encuentor algo lo posteo.

Gracias!!! saludos

hola..tengo una consulta,hace unos dias instale internet y no me funsiona el hotmail,como igual intento bajar fotos a mi fotolog y no puedo me arroja una serie de problemas y uno de ellos es que no tengo acceso al servidor de nombres dns.me gustaria si me pudieran ayudar a resolver el problema.

les agradeceria mucho,desde ya muchas gracias.

adios

Wow – just find this in google

thanks alot for all the info here

Br

Micielle

http://www.onpart.dk

Hola. Muy buen blog. Tengo un problema. Regsitré mi dominio de blog en mydomain.com. No tuve problemas con eso porque saqué la data de otro blog. Ahora bien, mi drama conmienza con la confirguración de la cuenta de correo para mi dominio en mydomain.

Quiero crear la cuenta info@bodoque.com.ar.

En mydomain, le indiqué al servidor que todos los mensajes que vayan al alias «info» sean redireccionados a mi cuenta de yahoo.com.

No se si es porque tengo que darle tiempo al servidor de mydomain, pero ninguno de los mensajes que envié a «info@bodoque.com.ar» fueron recibidos en mi cuenta de yahoo.

Por qué sucede esto?. Debo darle tiempo a mydomain para que procese la modificación? tengo que cambiar el NX? (mail1.www.bodoque.com.ar) o hay otros pasos que tengo que dar?.

Gracias por tu ayuda

bodoque (responder al mail), Danke!

Bueno, a mi me sirvio mucho este tutorial para comprender lo basico sobre DNs… muchas gracias por tu tiempo para escribirlo!

Saludos

esta re bien explicado!! muchas gracias!! Ojala en la facu tendriamos unprofe que explique asi!! saludos

Vientos, sta chido tu Blog, Felicidaes.

me pusiero a cargo de administrar esto del DNS y me toca depurar algunos registros tipo CNAME que marcan que «Sin registro A», existe algun comando en UNIX para depurarlos o debe ser por editor uno por uno, tambien me aparecen registros tipo SRV y no que hacer con ellos.

Por tu apoyo, mil Gracias.

Zahodi welcommmm

Zahodi welcommmm

Hola tengo una pregunta, estoy por contratar un plan distribuidor de hosting y quiero ver la posibilidad de que cuando registren los dominios los DNS esten a mi nombre porque asi evito que vean quien es mi proveedor, es posible esto de alguna manera.

Saludos, Tengo un problema con mi pc, intento abrir cualquier pagina y me indica que tengo problemas con mi dns y no puedo navegar…. que puedo hacer para corregirlo porque no se que tipo de dns posee mi pc, agradesco toda la ayuda posible

Os dejo una pagina con multiples herramientas DNS

http://www.dnsinf.com

Esta muy bueno el articulo y lo mas padre es que esta redactado de tal manera que es facil de enteder eso se agradece.

pues muy buen material, facil de entender y muy bien explicado

si todas las colaboraciones fueran asi seguro la tecnologia estaria mas avanzada, llave soy estudiante de sistemas y tengo una preguntica o mas bien busco la forma de explorar las bulnerabilidades de redes y asi corregirlas estudio redes y quisiera aprender mas en cuanto a seguridad se refiere para poder proteger una red, necesito saber sobre la utilizacion de los puertos logicos clasificacion, utilizacion, estandares, debilidades y protocolos relacionados con cada uno de ellos te escribo asi detallado porque siempre encuentro la misma informacion en todos lados, de ante mano te agradezco me puedas colaborar, y recuerda es para contribuir en el posible futuro de la seguridad informatica de redes

XRumer is the premier automated link-building tool. Through the use of this tool you will see a significant increase in the number of unique visitors to your site, as well as see your site jump in the search engine result pages. The tool is popular among both novices and gurus because of both its flexibility, power, and effectiveness. XRumer is extremely reliable and its fully automated workflow makes link-building a breeze.

http://www.botmaster.ru/product16368/

compass constantly viagra on fleetingly

Solo 2 preguntas :

1) Es necesario que el host (por ejemplo blog.smaldone.com.ar) tenga una ip fija para resolver su nombre ?

2) Es necesario registrar el dominio en la nic que corresponde al pais ?

Gracias.

hola, aqui tienes una pregunta concreta. Si tienes un mobil (cualquier marca), o un PDA o el iphone, accediendo a internet hacia el sitio «smaldone.com.ar» o cualquier otro, ¿ como se lleva a cabo la peticion, como reconoce el servidor raiz o el servidor de DNS del IPS que tengas contratado el tipo de dispositivo por el que tratas de conectarte a dicho sitio. ?

Gracias por tu ayuda

bueno gracias

En mi empresa estan por adquirir un DNS y un oferente pregunta: ¿cuantos inversos y registros “IN Address” debe soportar el Servidor de Nombres (DNS)?

quisiera saber si hay alguna forma de responder esa pregunta con numeros, o si existen formulas para dar un numero exacto o como?

Gracias

Hola, te agradezco por este post, este bien explicado y tiene una redacción super entendible y facil, muchas gracias, brother. Mas bien sería bueno que hables tambien los tipos de resolución de nombres ITERATIVO y RECURSIVO.

Nada pero todo bien, saludos.

Hola son muy buenos las respuestas me gustaria que me ayudaras con este tema que son los archivos hots de ante mano gracias

Hola,

Me sirvio mucho la definicion de DNS, ya que tenia problemas para mostrar mi servidor montando en localhost a los demás.

Un saludo!

http://www.gamerzlove.com/f45/apache-internet-information-server-iis-y-mysql-en-win-50404/

alguien me prodria decir claramente que es y que hacen ICANN, InterNIC y Network Solutions?

intento de saber y tener claro la ralacion que guarda estos con DNS y que importacia tienen cada uno

GRacias de antemano

vamo lobo… apena se prenderr la pc y escuchar arbol. despues veo cqc y vamo lobo.

¡Muy buen blog!

La verdad que te gastaste mucho en hacer estos tutoriales y dar tantas noticias, ¡Muchas gracias por tanto conocimiento compartido!

Muy útiles, gracias a tus artículos conozco mucho más de informática. Fijate que DNS me parecía algo «complicado» como todo lo que uno desconoce.

Cuando requieras de algo de informática, escribir un artículo, algo de programación, seguridad informática(que poco sé), etc. y el tiempo no sea tan tirano para nosotros, avisame.

¡Saludos!

Hola , javier esta muy buena la info, les cuento hice una web http://www.triniteq.es la web es de España.Esta gente la registro ahi y la hosteo a la web, al poco tiempo decidieron hostearla en mi Host, procedi a pasarle mis DNS pasaron aproximadamente 24 hs y no se actualizo los DNS.Preguntas-

1)Generalmente cuanto tardan en actualizarce los DNS-

2)Puede ser que halla algun problema ajeno a esto-

Esperando una respuesta favorable.Saludo atentamente.

Bendiciones-

hola muy buen articulo me gusto todo esta muy detallado, quisiera tener un maestro que me explique asi chaooooo.

muchas gracias por el aporte, este articulo me ayudo demasiado en un parcial de verdad gracias

tengo un ubuntu 8.04

y otra XP detras de un router encore wireless .

si hago un ping con la IP todo bien , veo los ping y su respuesta.

pero si lo hago con nombre hace un ping y luego quiere resolver el nombre de esa IP , *PTR y nunca lo logra.

Lo curioso que en XP funciona sin ningun problema .

luego envia 3 querys de PTR a la direccion 224.0.0.251 que no se de donde la obtiene. Luego otro ping , y asi susecivamente.

el navegador tambien tiene problemas para resolver DNS .

Pero reitero el XP lo hace bien.

tengo en mi resolv.conf mi gateway , probe agregando los otros DNS , pero no cambia nada.

Me podras ayudar?llevo meses buscando el problema.

Saludos

un 9 para este post solo agregarles existen a la actualidad muchos servicios con los cuales practicamente querer montar un servidor neto de email, seria mucho mas liviano ahora,

se puede hacer muchos mas saltos y aligerara la carga de procesos.

un caso practico y simple es :

WebForward

Failover & Load Balancing

Backup Mail Service

…..etc.

gracias por la informacion

muy bueno nosotros los aprendices te lo agradecemos adelante profesor

MUY BUENA PAGINA VD

do anybody give link to another pics archive about student xxx like student xxx plz my family mad about it

Hola Javi,

Ante todo muy buen artículo, solo quería hacer una consulta mas bien disculpa si es un poco tonta pero en la empresa donde estoy tengo varias redes, tu crees que seria recomendable poner varios servidores dns local, si tiene que haber en una red?, y cuantos clientes se deberia tener por Servidor DNS.

Saludos Cordiales,

DEMASIADO BUENO!!! TODO CLARO Y SENCILLO,… TE FELICITO!!! EL KE SABE….SABE…PUNTO :)

Para mi, el principal problema es el tiempo de propagacion que puede ser de dias hasta llegar al 100% de los usuarios.

muy buenoo!! ojala asi me explicaraa este maestro!! 8-)

Hola el pasado 30 de agosto el departamento de sistemas de la organización donde trabajo cambió de proveedor de servicio y hasta la fecha la pagina que administro no se abre y da el mensaje SERVIDOR NO ENCONTRADO… me dicen tantas cosas como excusas que no esta al aire la página que ya no se que pensar… puede ayudarme alguien que haya tenido este problema…

les agradecería mucho

saludos

Utilicen los DNS´s de google en vez de los root hints. son el 8.8.8.8 y el 8.8.4.4

Me ha ayudado mucho

Muchas gracias!!

Que tal javier yo no se quien sos ni que haces , pero me doy cuenta que no vinimos solo al uruguay . UN ABRAZO .

Saludos, me gustaria saber si puede explicar (tan bien explicado como este articulo), como configuro un nombre de dominio que adquiri gratuito «cc.co», para que al llamarlo en cualquier explorador se muestre una pagina que monte en un hosting tambien gratuito. para asi poder visualizar mi nueva pagina web, no se como hacerlo, hablan de CNAME, A, NS, TXT y tambien el MX, ni idea, por favor te lo agradeceria muchisimo y se que un monton de curiosos tambien, gracias y te felicito.

Ecselente, te dejo mis dies!

Por fin alguien que me entrego al diferencia entre el dns local y en web. gracias.

Recomendacion? Nunca saquen un dominio .com.ar o .org.ar o cualquier terminado en .ar … es un desastre nic.ar

Tardan 5 dias en hacer un cambio de DNS y en un .com va desde las 12 horas a las 24 horas!! Maximo 48.

Perfecto este artículo, Muchas Gracias¡¡

Y una preguntilla sabrían decirme dónde encontrar o cuales son

los servidores con autoridad sobre el dominio “es” y sobre el dominio “.com.es”

Great article.

Consulta, por lo general se configuran 2 Server DNS; si yo neceisto asd.com.ar y el primer dns no lo tiene por x causa … mi pc envia una nueva peticion de asd.com.ar a el segundo DNS server?

Abrazo!

Hola. Muy completo el articulo y bastante simple de entender. Pero todabia tengo un problema aun despues de leer tu articulo y leer cientos por ahi.

Tengo un vps (varios), y necesito implementar un servidor dns para mis sitios para no depender de un isp.

Pero no se como o donde declarar mi servidor dns.

Es decir, el eslabon perdido esta entre : declarar un dns en nic y la configuracion de bind en mi servidor: entre mi servidor y nic no se como nic encuentra mi servidor de dns. No se si me explico.

Alguien me podria decir la diferencia entre ipv4 e ipv6 en mi hosting he visto esto pero no se a que se refiere.

Como puedo ver un sitio antes de que se propaguen las dns en mi provedor isp.

Hola que tal, tengo una duda. Tengo una página web alojada en un hosting desconocido (la persona encargada de ver este tema antes que yo en esta empresa se fue y no hay datos referidos), pero ahora quiero alojar ese mismo dominio en otro hosting. Cómo podría realizar dicha acción, si no tengo como acceder al hosting original???? Podría realizar eso??

Hola como puedo modificar mis dns en la pagina de godaddy

OpenDNS es seguro y rápido como dicen ?

Gracias por compartir esta informacion, excelente redaccion y entendimiento de la misma de verdad gracias me solucionaste varias dudas.

tengo un problema espero su colaboracion gracias ;

Se supone que configure mi servidor DNS en una red local, esto quiere decir

que las demas pcs podran accesar a racanix.com pero no se puede…

Tengo que agregar mi dns a las demas pcs para que resuelva mi dominio.

Hay alguna forma que les resuelva sin colocar el dns a cada pc???

tengo un problema espero su colaboracion gracias ;

Se supone que configure mi servidor DNS en una red local, esto quiere decir

que las demas pcs podran accesar a racanix.com pero no se puede…

Tengo que agregar mi dns a las demas pcs para que resuelva mi dominio.

Hay alguna forma que les resuelva sin colocar el dns a cada pc???

hola necesito ayuda. cree un dominio en mi red privada ejemplo.com y tiene el mismo nombre que mi dominio publico ejemplo.com, y ahora cuando trato de acceder a mi pagina web http://www.ejemplo.com desde mi dominio privado ejemplo.com no me deja, dice el servidor rechazó su petición. entonces no tengo correo desde los equipos pegados al dominio. creo que el problema está en el DNS pero no se como resolverlo

Espero haberme explicado. gracias

Donde encuentro los datos almacenados del DNS?

Hola, muy interesante tu post. quisiera hacerte una consulta. Tengo un blog de google, y un dominio propio. pero al hacer todos los pasos para configurarlo nunca funciona. Sabes si hay algún truco o algo nuevo que no esté en los pasos de google para configurar la url de terceros? gracias desde Uruguay.

Estimados, tengo un problema con DNS Bind9 no me esta reconociendo algunos sitios web especialmente los que empiezan con https, alguien sabe que puede estar pasando?, saludos.

Muy buena explicacion, siempre es importante saber el significado de muchas cosas como estas y con las que nos topamos todos los dias pero que no sabemos que es

Muy buen artículo sin embargo la vida no es nada sin los buenos videos porno y más si son amateur y de latinas, las más bellas y los mejores videos de calidad solo en http://www.xxxgratis.org

Realmente claro y conciso, gracias por el aporte.

Todo esta definido al detalle y genialmente expresado, recomiendo leerlo de principio a fin, aunque no seas «fan» de este mundillo es curioso verlo tambien

Hola Javier. Excelente artículo. Tengo una inquietud. Soy usuario de mydomain y efectué un cambio en el destino de una dirección de mail que demora en impactar. Esa dirección de mail corresponde a un dominio propio y se desvía a una de Fibertel. Es decir, cuando envío un mail de prueba a esa dirección, sigue derivándola a la que estaba configurada anteriormente, que ya no existe más. Tanto la dirección antigua como la nueva son de Fibertel. ¿Cuánto tiempo debería tardar en funcionar esa modificación?

Muchas gracias!!! un genio

El DNS es muy util, cuando se trata de paginas bloqueadas o internet debil!! gracias por compartir esta informacion

la mejor opcion, es sin duda tragartelo

Soy alergico al chocolate , la tienen de fresa o vainilla ???

si, y la tarta tambien

Muy bien escrito y clarito.

Excelente explicación de los dns aunque tambien hay trucos como cambiar los dns del archivo host tanto en windows como linux cuando trabajen en alguna web para poder ver los cambios sin esperar la propagación en los ISP

Le recomendé este artículo a mi sobrino, ya que esta con el tema de las redes entre muchas otras cosas, sin duda se entero de algo y eso es lo bueno, gracias por compartir estas cosas! Son geniales.

Artículo muy completo y excelente redacción. Sigue así maestro.

Muy buena explicación. Sobretodo sorprende ver como un contenido con tanta antigüedad sigue funcionando a la perfección.

Es excelente este articulo, resolvió mis dudas y gracias

Recomiendo leerlo de principio a fin

Muy buena explicación. Sobretodo sorprende ver como un contenido, muchas gracias