Advertencia se seguridad enviada por correo electrónico a las autoridades electorales argentinas y publicada en el sitio de la Fundación Vía Libre respecto de una vulnerabilidad potencial en el sistema de escrutinio provisorio a utilizarse en las próximas elecciones nacionales.

Casualmente, las vulnerabilidades están relacionadas con un componente del sistema sobre el que escribí hace unos días. A continuación, el texto completo.

ADVERTENCIA DE SEGURIDAD: Vulnerabilidades potencialmente explotables en el software de conversión de formato de los ‘telegramas’ electorales

Autores: Iván Arce, Enrique Chaparro <echaparro@vialibre.org.ar>, Javier Smaldone

2019-08-03

Resumen

El empleo de utilidades de software vulnerables para realizar la conversión de formato de los archivos con información para el escrutinio provisorio de las elecciones nacionales de 2019 pone en riesgo la integridad del proceso.

Contexto

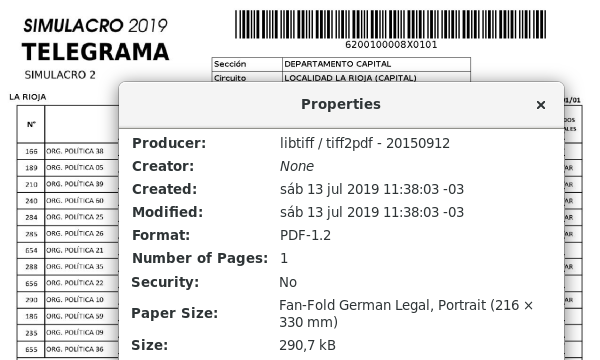

La información de los escrutinios de mesa de las elecciones nacionales de 2019 es transmitida a Correo Oficial de la República Argentina S.A. (en adelante, Correo Argentino) que actúa por cuenta y orden del Ministerio del Interior para la realización del escrutinio provisorio y su información a las agrupaciones políticas y el público en general. La modalidad que se ha decidido emplear para las elecciones nacionales de 2019 implica en un número de casos (se ha informado públicamente alrededor de 11.000) la transmisión desde los establecimientos donde se ubican las mesas de archivos con la imagen del documento denominado «telegrama» directamente a los dos centros de procesamiento de Correo Argentino (ubicados en Barracas, Ciudad Autónoma de Buenos Aires, y Monte Grande, Provincia de Buenos Aires) para su carga por operadores y la presentación de resultados. De acuerdo con información de dominio público, entre el archivo transmitido y el presentado a los operadores (y posteriormente puesto a disposición para acceso público) se produce un cambio de formato de TIFF (Tagged Image File Format) a PDF (Portable Document Format). Analizando uno de estos documentos en formato PDF hecho público en un medio de prensa [1] hemos hallado que la utilidad de conversión empleada es el programa tiff2pdf, parte de la biblioteca libtiff. El campo de metadatos correspondiente indica "./Producer (libtiff / tiff2pdf - 20150912)", como puede observarse en las salidas de diversos comandos que se muestran en el Anexo 1. Esta fecha de ‘release’ corresponde a la versión 4.0.6 de las utilidades mencionadas, las que son vulnerables a numerosos ataques incluyendo ejecución remota de código y denegación de servicio. Luego de la comprobación inicial, se corroboró la presencia del mismo problema en un lote de 60 archivos entregados a la prensa como muestra del resultado de la recepción en el simulacro del 20 de julio.[2][3]

Detalles

La biblioteca de utilidades libtiff versión 4.0.6 contiene un gran número de vulnerabilidades potencialmente explotables. Cuarenta y seis de ellas han sido documentadas a la fecha en el catálogo Common Vulnerabilities and Exposures (CVE) y son en su mayoría conocidas desde hace tres años.[4] Un agente malicioso con acceso al sistema de transmisión o con capacidad de insertar un archivo espurio en el repositorio de los archivos de imagen recibidos podría emplear un archivo TIFF especialmente formateado para explotar una o más de estas vulnerabilidades. Esta acción le permitiría al atacante remoto producir denegación de servicio o ejecutar código arbitrariamente en el servidor donde se lleva a cabo la conversión.[5] Adicionalmente, existen vulnerabilidades detectadas en versiones posteriores de la misma biblioteca que podrían también afectar a la versión instalada.

El Anexo 2 lista las vulnerabilidades del catálogo CVE con mayor probabilidad de ser explotadas en el entorno de referencia.

Impacto

Dependiendo de las vulnerabilidades explotadas, un potencial atacante podría impedir el correcto funcionamiento de los servidores que reciben la transmisión de telegramas, borrar o alterar los datos que se reciben de los centros de transmisión ubicados en los establecimientos donde se vota, retrasar el proceso de escrutinio provisorio por tiempo indeterminado, hasta que se identifique, diagnostique y corrija el problema en tan solo uno de cientos o miles de archivos TIFF recibidos, o utilizar el servidor afectado como plataforma para lanzar ataques «laterales» a otros componentes de la red. Para lanzar el ataque, el agente malicioso no requiere privilegios en el servidor donde se almacenan los archivos TIFF a convertir; le bastará con tener acceso o posibilidad de ejecutar un programa en cualquiera de las 11.000 estaciones (netbooks) que se utilizarán para transmitir los telegramas, o ejecutar el software de transmisión en otra computadora conectada a una red de los establecimientos desde donde se emiten los «telegramas», o transmitir el archivo TIFF «malformado» desde cualquier otro dispositivo que tenga conectividad con el servidor que recibe las transmisiones.

Análisis

El proceso de conversión de formatos agrega costo de procesamiento (tiempo y recursos computacionales) y dificulta o torna imposible la trazabilidad del documento digitalizado de extremo a extremo. No parece haber ningún supuesto razonable para efectuar este proceso, puesto que los archivos podrían tratarse desde el origen en formato PDF, que es soportado en modo directo por las impresoras multifunción Hewlett Packard LaserJet Pro M426fdw que se utilizarán en el sistema. La lógica de diseño de un sistema moderno debería incorporar además un mecanismo de autenticidad e integridad de cada documento transmitido, implementado idealmente con base en firma digital de la autoridad de mesa. Aún en el caso en que la conversión fuese indispensable por razones no obvias, se debería utilizar una herramienta de conversión desarrollada utilizando prácticas recomendadas de seguridad del software, por ejemplo usando un lenguaje de programación fuertemente tipado y con uso seguro de memoria, y probado exhaustivamente de manera automatizada y por revisión de código fuente.

Como referencia comparativa, puede tomarse como ejemplo el sistema desarrollado por el gobierno de la Provincia de Santa Fe y utilizado en las últimas elecciones provinciales, que permite implementar medidas de conservación de integridad y resuelve la transmisión desde los establecimientos de votación a los centros de cómputo a una fracción del costo del implementado por Correo Argentino.

Debe notarse que resulta imposible conocer la cantidad e impacto de otras vulnerabilidades en el sistema si no se llevan a cabo una o más auditorías de seguridad exhaustivas, de extremo a extremo, del sistema completo. La práctica de «seguridad por oscuridad» es desaconsejable en cualquier sistema crítico porque, como se ha visto en este caso, aún pequeños indicios pueden proporcionar pistas para potenciales vectores de ataque, y porque las características detalladas del sistema estarán siempre disponibles para un número significativo de potenciales adversarios internos. Por otra parte, el carácter crítico y eminentemente público de un sistema electoral se contradice abiertamente con estrategias de ocultamiento; en este sentido lo considera también la ley vigente (artículo 108 del Código Electoral Nacional, conforme a la ley 24.444[6] y la Acordada Extraordinaria 3/2017 de la Cámara Nacional Electoral[7]).

Mitigación

La medida más inmediata para mitigar el problema es instalar la versión más actualizada de libtiff, 4.0.10 (20181110). No obstante, debe tenerse en cuenta que podrían existir otras vulnerabilidades no reportadas o aún bajo investigación,[8] por lo que la conversión de archivos debería realizarse en un entorno de ejecución controlado y restringido utilizando, por ejemplo, microvirtualización y contenedores.

Notificaciones

A diferencia de la práctica habitual, este aviso de vulnerabilidad no es publicado en modo de «difusión coordinada» con previo aviso a los responsables del sistema afectado. Ello, por dos razones:

- Los componentes informáticos del sistema electoral son una pieza clave en la transparencia de las elecciones, un proceso fundamental del estado de derecho y cuestión de interés público general; y

- El sistema no se halla actualmente en funcionamiento, por lo que no hay riesgo de que las potenciales vulnerabilidades sean explotadas inmediatamente al conocerse este aviso. El conocimiento público de este defecto contribuirá a que las medidas de mitigación sean ejecutadas en tiempo y forma para que las elecciones primarias, abiertas, simultáneas y obligatorias del próximo 11 de agosto puedan ser llevadas a cabo con normalidad, y a que todas las partes interesadas tengan la posibilidad de verificar la efectividad de dichas medidas.

En simultaneidad con la publicación de este aviso, se ha dado noticia por correo electrónico a:

- Dirección Nacional Electoral, <elecciones@elecciones.gob.ar>

Director Nacional Electoral, Rodrigo Conte Grand <rconte@mininterior.gob.ar>

Director de Procesos Electorales, Claudio Luján <claudiolujan@elecciones.gob.ar> - Cámara Nacional Electoral,

Alejandra Lazzaro, Secretaria de Cámara <alejandra.lazzaro@pjn.gov.ar> - Secretaría de Gobierno de Modernización, Infraestructuras Críticas de Información y Ciberseguridad

ICIC-CERT, <cert@icic.gob.ar>

No ha sido posible comunicar este texto al Correo Argentino debido a que su Dirección Electoral no ha hecho pública su dirección de correo electrónico.

Agradecimiento

Cristian Riccomagno, periodista de Perfil, quien fue el primero en publicar el ejemplar en que detectamos el problema y luego nos suministró los restantes archivos para corroboración.

Notas y referencias

[1] https://www.perfil.com/noticias/equipo-de-investigacion/el-simulacro-del-escrutinio-provisorio-sembro-mas-dudas-sobre-el-software-de-smartmatic.phtml

[2] Se encuentran disponibles para verificación como un archivo en formato .zip en https://archive.org/download/telegramas-simulacro/telegramas.zip. El hash SHA-256 del archivo .zip es 32f19ad530879da625d64d5c0c5204a30a42fa3f8b45cd2ace5cb56e73c9fe66.

[3] Como detalle adicional, es de notar que los datos de fecha de creación (/CreationDate) y de última modificación (/ModDate) en todos los archivos que inspeccionamos corresponden al 13 de julio de 2019 entre las 14:35:51 y las 14:38:15 UTC, una semana antes de la realización del simulacro en el que presuntamente se recibieron. Estos datos pueden comprobarse, por ejemplo, ejecutando el comando 'pdfinfo' en GNU/Linux sobre los archivos consignados en la nota [2].

[4] https://www.cvedetails.com/vulnerability-list/vendor_id-2224/product_id-3881/version_id-193339/Libtiff-Libtiff-4.0.6.html

[5] La posible extensión de estos ataques a otros servidores que formen parte de la red implementada por Correo Argentino no ha podido ser determinada a raíz de la ausencia de información pública a la que nos referimos en la sección «Análisis».

[6] http://servicios.infoleg.gob.ar/infolegInternet/anexos/15000-19999/19442/texact.htm

[7] https://www.pjn.gov.ar/cne/documentos/2017%20AE%20003-17%20(ESCRUTINIO%20PROVISORIO).pdf

[8] Ver los defectos con severidad «blo» (blocker) y «cri» (critical) en http://bugzilla.maptools.org/buglist.cgi?product=libtiff

Anexo 1

1. Salida del comando 'qpdf':

$ qpdf --show-object=2 6200100008X.pdf << /CreationDate (D:20190713143803) /ModDate (D:20190713143803) /Producer (libtiff / tiff2pdf - 20150912) >>

2. Salida del comando 'xxd' mostrando los primeros 224 bytes del archivo:

$ xxd 6200100008X.pdf 0000000: 2550 4446 2d31 2e32 200a 25e2 e3cf d30a %PDF-1.2 .%..... 0000010: 3120 3020 6f62 6a0a 3c3c 200a 2f54 7970 1 0 obj.<< ./Typ 0000020: 6520 2f43 6174 616c 6f67 200a 2f50 6167 e /Catalog ./Pag 0000030: 6573 2033 2030 2052 200a 3e3e 0a65 6e64 es 3 0 R .>>.end 0000040: 6f62 6a0a 3220 3020 6f62 6a0a 3c3c 200a obj.2 0 obj.<< . 0000050: 2f43 7265 6174 696f 6e44 6174 6520 2844 /CreationDate (D 0000060: 3a32 3031 3930 3731 3331 3433 3830 3329 :20190713143803) 0000070: 0a2f 4d6f 6444 6174 6520 2844 3a32 3031 ./ModDate (D:201 0000080: 3930 3731 3331 3433 3830 3329 0a2f 5072 90713143803)./Pr 0000090: 6f64 7563 6572 2028 6c69 6274 6966 6620 oducer (libtiff 00000a0: 2f20 7469 6666 3270 6466 202d 2032 3031 / tiff2pdf - 201 00000b0: 3530 3931 3229 0a3e 3e20 0a65 6e64 6f62 50912).>>.endob 00000c0: 6a0a 3320 3020 6f62 6a0a 3c3c 200a 2f54 j.3 0 obj.<< ./T 00000d0: 7970 6520 2f50 6167 6573 200a 2f4b 6964 ype /Pages ./Kid

3. Salida del comando 'pdfinfo'

$ pdfinfo 6200100008X.pdf Producer: libtiff / tiff2pdf - 20150912 CreationDate: Sat Jul 13 14:38:03 2019 ModDate: Sat Jul 13 14:38:03 2019 Tagged: no UserProperties: no Suspects: no Form: none JavaScript: no Pages: 1 Encrypted: no Page size: 612 x 936 pts Page rot: 0 File size: 290701 bytes Optimized: no PDF version: 1.2

Anexo 2

ID: CVE-2016-5652

Type: Exec Code Overflow

Date: 2017-01-06

Score: 6.8

Description: An exploitable heap-based buffer overflow exists in the handling of TIFF images in LibTIFF’s TIFF2PDF tool. A crafted TIFF document can lead to a heap-based bufferoverflow resulting in remote code execution. Vulnerability can be triggered via a saved TIFF file delivered by other means.

ID: CVE-2016-8331

Type: Exec Code

Date: 2016-10-28

Score: 6.8

Description: An exploitable remote code execution vulnerability exists in the handling of TIFF images in LibTIFF version 4.0.6. A crafted TIFF document can lead to a type confusionvulnerability resulting in remote code execution. This vulnerability can be triggered via a TIFF file delivered to the application using LibTIFF’s tag extension functionality.

ID: CVE-2018-17795

Type: DoS Overflow

Date: 2018-09-30

Score: 6.8

Description: The function t2p_write_pdf in tiff2pdf.c in LibTIFF 4.0.9 allows remote attackers to cause a denial of service (heap-based buffer overflow and application crash) or possibly have unspecified other impact via a crafted TIFF file, a similar issue to CVE-2017-9935.

ID: CVE-2018-16335

Type: DoS Overflow 2018-09-01

Score: 6.8

Description: newoffsets handling in ChopUpSingleUncompressedStrip in tif_dirread.c in LibTIFF 4.0.9 allows remote attackers to cause a denial of service (heap-based buffer overflow and application crash) or possibly have unspecified other impact via a crafted TIFF file, as demonstrated by tiff2pdf. This is a different vulnerability than CVE-2018-15209.

ID: CVE-2018-15209

Type: DoS Overflow 2018-08-08

Score: 6.8

Description: ChopUpSingleUncompressedStrip in tif_dirread.c in LibTIFF 4.0.9 allows remote attackers to cause a denial of service (heap-based buffer overflow and application crash) or possibly have unspecified other impact via a crafted TIFF file, as demonstrated by tiff2pdf.

ID: CVE-2018-12900

Type: DoS Overflow 2018-06-26

Score: 6.8

Description: Heap-based buffer overflow in the cpSeparateBufToContigBuf function in tiffcp.c in LibTIFF 4.0.9 allows remote attackers to cause a denial of service (crash) or possibly have unspecified other impact via a crafted TIFF file.

ID: CVE-2015-7554

Type: DoS

Date: 2016-01-08

Score: 7.5

Description: The _TIFFVGetField function in tif_dir.c in libtiff 4.0.6 allows attackers to cause a denial of service (invalid memory write and crash) or possibly have unspecified other impact via crafted field data in an extension tag in a TIFF image.

ID: CVE-2016-9533

Type: Overflow

Date: 2016-11-22

Score: 7.5

Description: tif_pixarlog.c in libtiff 4.0.6 has out-of-bounds write vulnerabilities in heap allocated buffers. Reported as MSVR 35094, aka «PixarLog horizontalDifference heap-buffer-overflow.»

ID: CVE-2016-9534

Type: Overflow

Date: 2016-11-22

Score: 7.5

Description: tif_write.c in libtiff 4.0.6 has an issue in the error code path of TIFFFlushData1() that didn’t reset the tif_rawcc and tif_rawcp members. Reported as MSVR 35095, aka «TIFFFlushData1 heap-buffer-overflow.»

ID: CVE-2016-9535

Type: Overflow

Date: 2016-11-22

Score: 7.5

Description: tif_predict.h and tif_predict.c in libtiff 4.0.6 have assertions that can lead to assertion failures in debug mode, or buffer overflows in release mode, when dealing with unusual tile size like YCbCr with subsampling. Reported as MSVR 35105, aka «Predictor heap-buffer-overflow.»

ID: CVE-2016-9537

Date: 2016-11-22

Score: 7.5

Description: tools/tiffcrop.c in libtiff 4.0.6 has out-of-bounds write vulnerabilities in buffers. Reported as MSVR 35093, MSVR 35096, and MSVR 35097.

ID: CVE-2016-9538

Type: Overflow

Date: 2016-11-22

Score: 7.5

Description: tools/tiffcrop.c in libtiff 4.0.6 reads an undefined buffer in readContigStripsIntoBuffer() because of a uint16 integer overflow. Reported as MSVR 35100.

ID: CVE-2016-9539

Date: 2016-11-22

Score: 7.5

Description: tools/tiffcrop.c in libtiff 4.0.6 has an out-of-bounds read in readContigTilesIntoBuffer(). Reported as MSVR 35092.

ID: CVE-2016-3991

Type: DoS Exec Code Overflow

Date: 2016-09-21

Score: 6.8

Description: Heap-based buffer overflow in the loadImage function in the tiffcrop tool in LibTIFF 4.0.6 and earlier allows remote attackers to causea denial of service (out-of-bounds write) or execute arbitrary code via a crafted TIFF image with zero tiles.

ID: CVE-2016-9540

Type: Overflow

Date: 2016-11-22

Score: 7.5

Description: tools/tiffcp.c in libtiff 4.0.6 has an out-of-bounds write on tiled images with odd tile width versus image width. Reported as MSVR 35103, aka «cpStripToTile heap-buffer-overflow.»

ID: CVE-2016-3632

Type: DoS Exec Code

Date: 2016-09-21

Score: 6.8

Description: The _TIFFVGetField function in tif_dirinfo.c in LibTIFF 4.0.6 and earlier allows remote attackers to cause a denial of service (out-of-bounds write) or execute arbitrary code via a crafted TIFF image.

ID: CVE-2016-3990

Type: DoS Exec Code Overflow

Date: 2016-09-21

Score: 6.8

Description: Heap-based buffer overflow in the horizontalDifference8 function in tif_pixarlog.c in LibTIFF 4.0.6 and earlier allows remote attackers to cause a denial of service (crash) or execute arbitrary code via a crafted TIFF image to tiffcp.

ID: CVE-2016-5314

Type: DoS Overflow

Date: 2018-03-11

Score: 6.8

Description: Buffer overflow in the PixarLogDecode function in tif_pixarlog.c in LibTIFF 4.0.6 and earlier allows remote attackers to cause a denial of service (application crash) or possibly have unspecified other impact via a crafted TIFF image, as demonstrated by overwriting the vgetparent function pointer with rgb2ycbcr.

ID: CVE-2016-6223

Type: DoS +Info

Date: 2017-01-23

Score: 6.4

Description: The TIFFReadRawStrip1 and TIFFReadRawTile1 functions in tif_read.c in libtiff before 4.0.7 allows remote attackers to cause a denial of service (crash) or possibly obtain sensitive information via a negative index in a file-content buffer.

ID: CVE-2016-3631

Type: DoS

Date: 2016-10-03

Score: 5.0

Description: The (1) cpStrips and (2) cpTiles functions in the thumbnail tool in LibTIFF 4.0.6 and earlier allow remote attackers to cause a denial of service (out-of-bounds read) via vectors related to the bytecounts[] array variable.

ID: CVE-2016-3633

Type: DoS

Date: 2016-10-03

Score: 5.0

Description: The setrow function in the thumbnail tool in LibTIFF 4.0.6 and earlier allows remote attackers to cause a denial of service (out-of-bounds read) via vectors related to the src variable.

ID: CVE-2016-3634

Type: DoS

Date: 2016-10-03

Score: 5.0

Description: The tagCompare function in tif_dirinfo.c in the thumbnail tool in LibTIFF 4.0.6 and earlier allows remote attackers to cause a denial of service (out-of-bounds read) via vectors related to field_tag matching.

ID: CVE-2016-3658

Type: DoS

Date: 2016-10-03

Score: 5.0

Description: The TIFFWriteDirectoryTagLongLong8Array function in tif_dirwrite.c in the tiffset tool in LibTIFF 4.0.6 and earlier allows remote attackers to cause a denial of service (out-of-bounds read) via vectors involving the ma variable.

ID: CVE-2016-5323

Type: DoS

Date: 2017-01-20

Score: 5.0

Description: The _TIFFFax3fillruns function in libtiff before 4.0.6 allows remote attackers to cause a denial of service (divide-by-zero error and application crash) via a crafted Tiff image.

ID: CVE-2016-9297

Type: DoS

Date: 2017-01-18

Score: 5.0

Description: The TIFFFetchNormalTag function in LibTiff 4.0.6 allows remote attackers to cause a denial of service (out-of-bounds read) via crafted TIFF_SETGET_C16ASCII or TIFF_SETGET_C32_ASCII tag values.

ID: CVE-2016-9448

Type: DoS

Date: 2017-01-27

Score: 5.0

Description: The TIFFFetchNormalTag function in LibTiff 4.0.6 allows remote attackers to cause a denial of service (NULL pointer dereference and crash) by setting the tags TIFF_SETGET_C16ASCII or TIFF_SETGET_C32_ASCII to values that access 0-byte arrays. NOTE: this vulnerability exists because of an incomplete fix for CVE-2016-9297.

ID: CVE-2015-1547

Type: DoS Overflow

Date: 2016-04-13

Score: 4.3

Description: The NeXTDecode function in tif_next.c in LibTIFF allows remote attackers to cause a denial of service (uninitialized memory access) via a crafted TIFF image, as demonstrated by libtiff5.tif.

ID: CVE-2015-8665

Type: DoS Overflow

Date: 2016-04-13

Score: 4.3

Description: tif_getimage.c in LibTIFF 4.0.6 allows remote attackers to cause a denial of service (out-of-bounds read) via the SamplesPerPixel tag in a TIFF image.

ID: CVE-2015-8683

Type: DoS Overflow

Date: 2016-04-13

Score: 4.3

Description: The putcontig8bitCIELab function in tif_getimage.c in LibTIFF 4.0.6 allows remote attackers to cause a denial of service (out-of-bounds read) via a packed TIFF image.

ID: CVE-2016-3625

Type: DoS

Date: 2016-10-03

Score: 4.3

Description: tif_read.c in the tiff2bw tool in LibTIFF 4.0.6 and earlier allows remote attackers to cause a denial of service (out-of-bounds read) via a crafted TIFF image.

ID: CVE-2016-5315

Type: DoS

Date: 2017-03-07

Score: 4.3

Description: The setByteArray function in tif_dir.c in libtiff 4.0.6 and earlier allows remote attackers to cause a denial of service (out-of-bounds read) via a crafted tiff image.

ID: CVE-2016-5317

Type: DoS Overflow

Date: 2017-01-20

Score: 4.3

Description: Buffer overflow in the PixarLogDecode function in libtiff.so in the PixarLogDecode function in libtiff 4.0.6 and earlier, as used in GNOME nautilus, allows attackers to cause a denial of service attack (crash) via a crafted TIFF file.

ID: CVE-2016-5318

Type: Overflow

Date: 2017-01-20

Score: 4.3

Description: Stack-based buffer overflow in the _TIFFVGetField function in libtiff 4.0.6 and earlier allows remote attackers to crash the application via a crafted tiff.

ID: CVE-2016-5321

Type: DoS Overflow

Date: 2017-01-20

Score: 4.3

Description: The DumpModeDecode function in libtiff 4.0.6 and earlier allows attackers to cause a denial of service (invalid read and crash) via a crafted tiff image.

ID: CVE-2016-5322

Type: DoS

Date: 2017-04-11

Score: 4.3

Description: The setByteArray function in tif_dir.c in libtiff 4.0.6 and earlier allows remote attackers to cause a denial of service (out-of-bounds read) via a crafted tiff image.

ID: CVE-2016-9273

Type: DoS

Date: 2017-01-18

Score: 4.3

Description: tiffsplit in libtiff 4.0.6 allows remote attackers to cause a denial of service (out-of-bounds read) via a crafted file, related to changing td_nstrips in TIFF_STRIPCHOP mode.

ID: CVE-2016-9532

Type: DoS Overflow

Date: 2017-02-06

Score: 4.3

Description: Integer overflow in the writeBufferToSeparateStrips function in tiffcrop.c in LibTIFF before 4.0.7 allows remote attackers to cause a denial of service (out-of-bounds read) via a crafted tif file.

ID: CVE-2016-10371

Type: DoS

Date: 2017-05-10

Score: 4.3

Description: The TIFFWriteDirectoryTagCheckedRational function in tif_dirwrite.c in LibTIFF 4.0.6 allows remote attackers to cause a denial of service (assertion failure and application exit) via a crafted TIFF file.

Se ha publicado como acceder a los PDFs en destino, de modo de confirmar la integridad del dato ?

Todo humo. Esto es mentira y no se usa formato PDF en el sistema.